惡意程式分析中的靜態分析說難不難,說簡單不簡單,最簡單的方式就是滑鼠右鍵,按下內容開始。

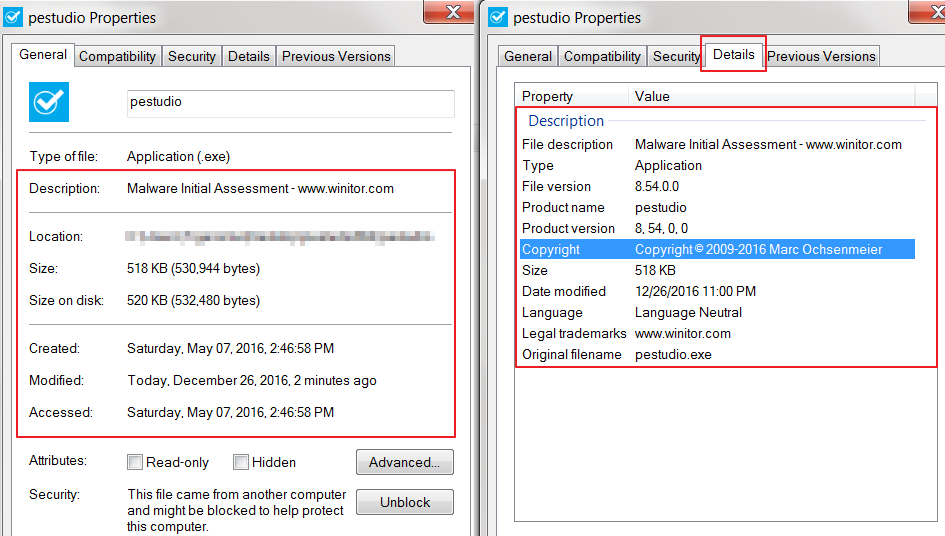

我們可以看到檔案描述、大小、發佈單位、時間…較為簡易的檔案屬性,

如果是偽裝的檔案,可能會多了一個空白或與原發佈單位不同之類的來偽裝正常的檔案。

再更進階一點的話,可以用靜態分析工具觀察檔案的基礎及屬性。

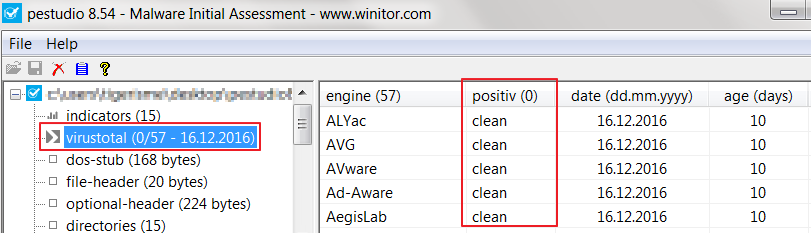

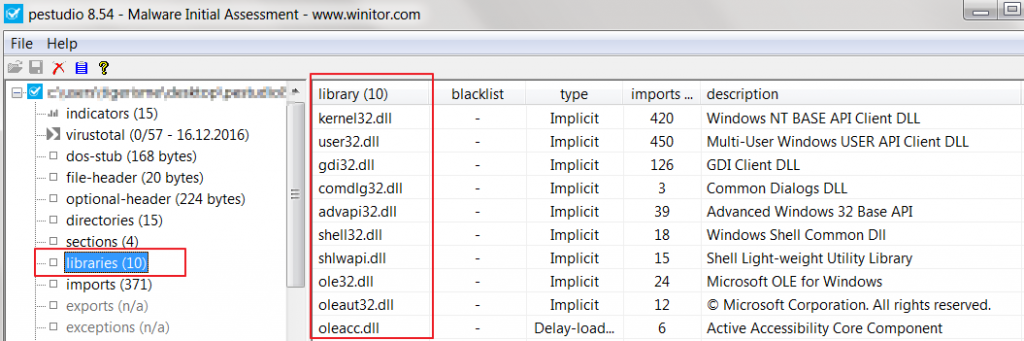

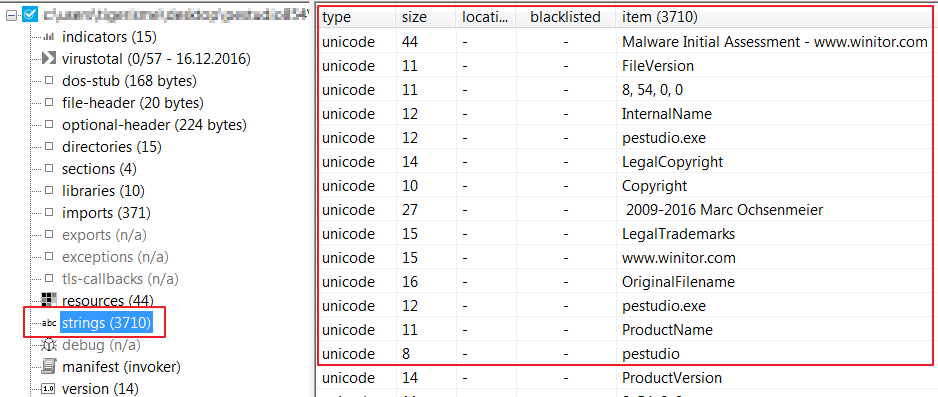

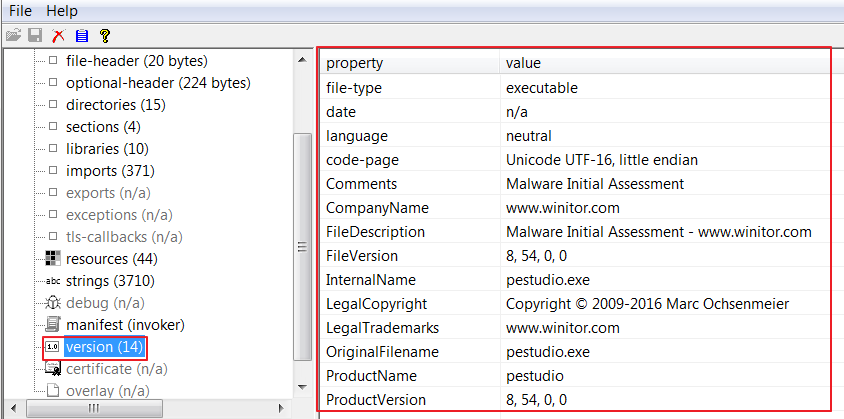

(1) PeStudio

這個可以觀察到很詳細的靜態分析內容。

從以下的圖片,可以觀察到VirusTotal判斷它是否為危險檔案、檔案相關的資訊、當初建立的環境及路徑、網址、檔案大小、使用的函數、檔案內中的字串…等等,都可以做為靜態分析的內容。

(2) PEiD

如果有加密壓縮的話,可以這個來拆開 =v=+

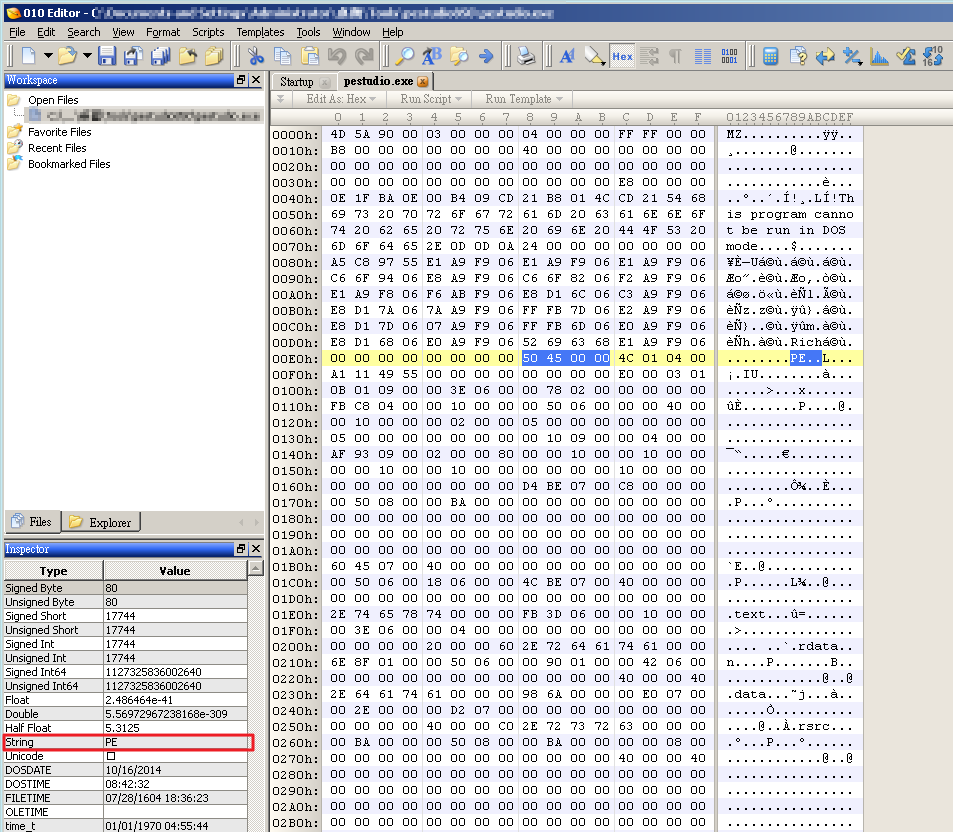

(3) 010 Editor

用這個來觀察 PE 的結構

有發現到我們都用PE當作開頭嗎?

沒錯!因為 PE 是檔案構成的結構之一。

所以PE是什麼呢?我覺得很難說明,讓我舉個例子:像說,我們Compiler的檔案之後,我們可以用PE方式去修改內容及識別,很多市面上正版軟體的註冊方式,有的可以透過直接修改PE檔就能完成註冊。

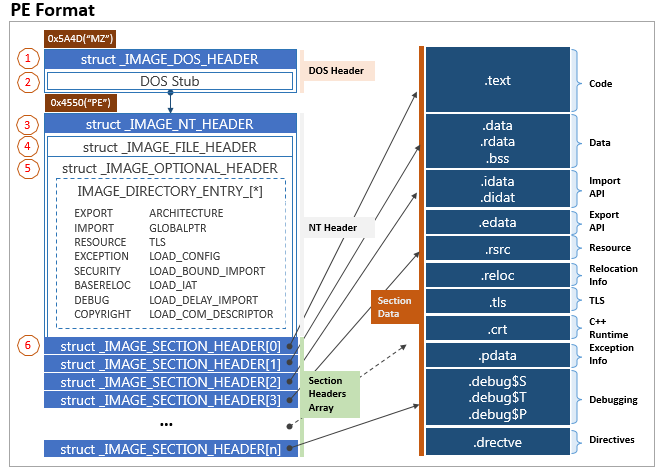

//圖片來源

PE 檔要講可以講個 30 分鐘,我可以請大家看我這份投影片嗎 =v=+

PE 投影片,是我之前簡單報告的,應該也算顯淺易懂,有問題再問我哦:)

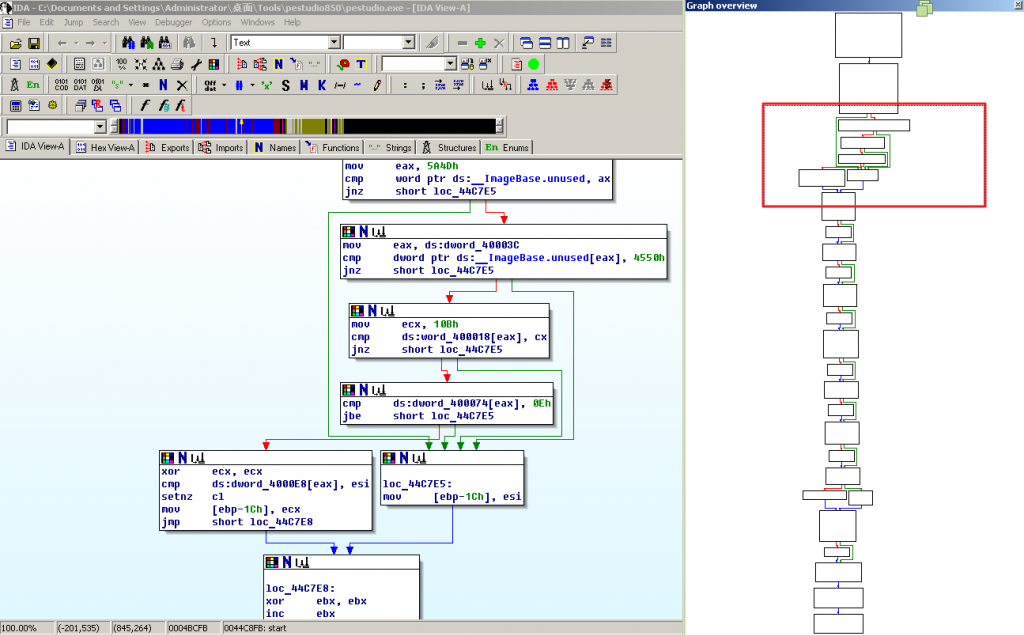

再來,還有 IDAPRO & OllyDbg ,逆向工程可以慢慢研究。

IDAPRO 大概長這個樣子,會需要一點組合語言的基礎及耐心。

之後,我們更進階的有 Cuckoo Sandbox + vara rules 可以慢慢研究 :)

![]() 上學期的資安上課的工具噎~

上學期的資安上課的工具噎~

好羨慕哦資安課聽起來就是很剌激 XDDDD

但其實通常會準備一個分析環境(VM)之類的,然後全部工具都放在一起,有些不常用就沒放上了去 XDDDD

![]()

學習!

其實惡意程式分析的話,真正要精通的話,可能需要組合語言的底子,而且很花時間,我們可以先從線上工具+動態觀察就能大概知道他有沒有破壞性之類的 XD

//雖然也有誤判啦,但能做初部的觀察,我覺得再更深的話要花很多時間分析(那些讓專業的來吧哭哭)